简介

电信的部分光猫后台存在越权访问漏洞,可以通过拼接url读取配置文件解包获取超管密码。此外也可直接使用该地区光猫设备型号的默认密码。

复现过程

- 访问网关

访问电信天翼默认网关192.168.1.1,重定向至登录界面。

输入默认的超级管理员密码:nE7jA%5m

- 获得后台控制权

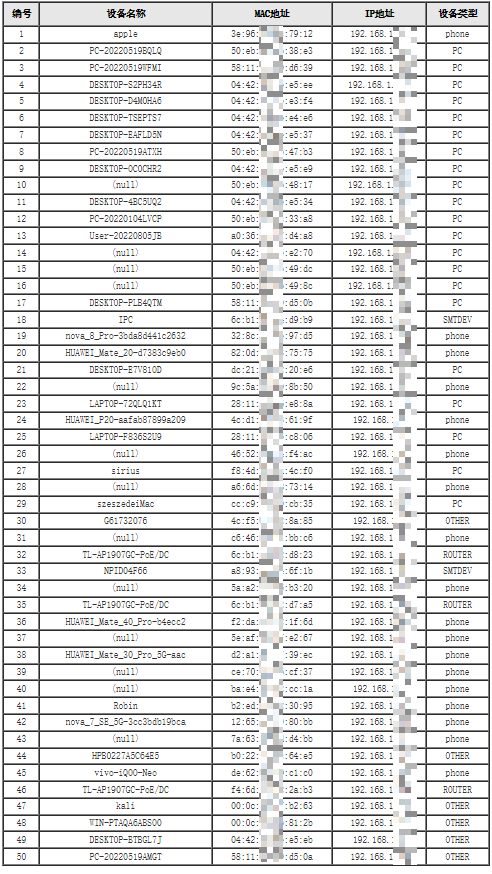

可以看到我们成功登录光猫后台,得知该型号为TEWA-1100E。

进一步,我们可以获取到内网内所有终端的接入信息,包括设备名称、MAC地址、DHCP分配的IP地址、设备类型等。

其次,我们可以获取到网络账号的关键信息,包括拨号用户名及密码。

同时,我们具有权限对光猫进行各种管理,包括恢复出厂设置、重启设备等。

安全隐患

- 可能造成大规模网络瘫痪

- 网络设备可能受到监控

- 内网设备可能被植入木马病毒等

修复建议

结合防火墙隔离用户网络,防止用户直接访问网关。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。