简介

中间人攻击(Man in the Middle Attack,简称“MITM攻击”)是一种间接的入侵攻击。这种攻击模式是通过各种技术手段,将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

当主机之间进行通信时,通过封装数据包进而转发到目标主机上。转发的数据包中包括源IP地址、目标IP地址及MAC地址。但是当主机在自己的缓存表中找不到目标主机的地址时,它会发送ARP广播,在此过程中就可能被其他攻击者冒充目标主机。

一般情况下,ARP欺骗并不是使网络无法正常通信,而是通过冒充网关或其他主机使得到达网关或主机的数据流通过攻击主机进行转发。通过转发流量可以对流量进行控制和查看,从而控制流量或得到机密信息。

复现过程

使用Ettercap嗅探工具进行arp欺骗

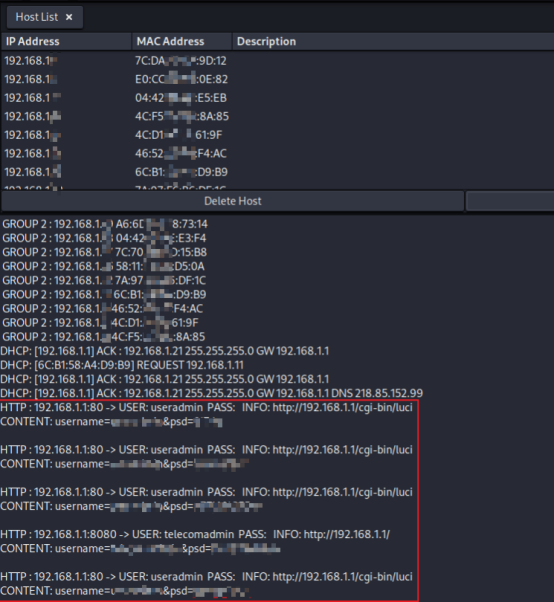

将网关192.168.1.1设置为TARGET1(即攻击机器希望伪装的对象),将内网某些设备设置为TARGET2(即希望攻击的对象)。从而我们成为了网关与客户机间的中间人,客户机会误认为我们是网关,而网关会误认为我们就是客户机。最终我们可以截获客户机默认转发至网关的数据。

从上图可以看到我们可以截获客户机的DHCP请求报文、DHCP服务器响应的ACK确认报文、以及未加密的HTTP报文等信息。可以观察到明文传输的HTTP报文中用户名和密码均以泄露(图中泄露的为网关后台用户信息)。

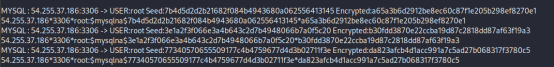

上图截获的为MYSQL数据库连接信息,但是MYSQL使用安全连接,使用了随机数种子及安全算法加密了连接传输信息。使用driftnet图片捕获工具对局域网中未加密图片信息进行捕获

使用举例:

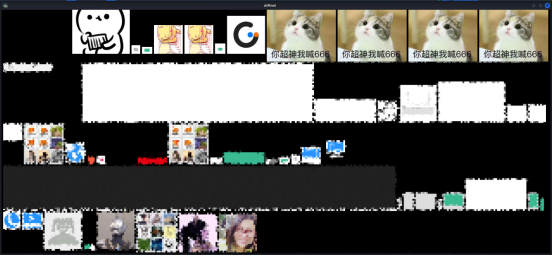

driftnet -i wlan0

可以看到未使用安全协议(TLS/SSL等)传输的一些图片(网站logo、微信头像、聊天图片等)能够被该工具捕获。

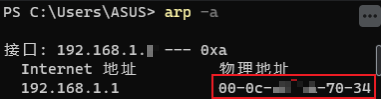

- 对客户机的arp表进行受污染验证

- 在Windows设备上使用

arp -a指令列出主机的arp地址表,可以看到网关的MAC地址与局域网内某主机的MAC地址相同,说明该主机arp受污染,遭受了中间人攻击。

- 在使用移动设备进行WLAN安全检测时,可以看到arp检测项异常,说明遭受到了中间人攻击。

安全隐患

通过arp欺骗,攻击者可以截获并篡改数据包,造成信息泄露及虚假信息传播。

其次,客户机原来直接通过网关上网,现在却转由通过被控主机转发上网。由于被控主机性能和程序性能的影响,这种转发并不会很流畅,因此就会导致用户上网速度变慢甚至频繁短线。另外ARP欺骗需要不停地发送ARP应答包,会造成网络拥塞。

修复建议

- 对于网络设备而言,建议使用ARP防火墙,在路由器及交换机上做IP与MAC地址的静态绑定,使用ARP服务器定时广播网段内所有主机的正确IP/MAC映射表。

- 对于客户机而言,建议使用arp命令绑定网关的IP/MAC,及时升级客户端的操作系统和应用程序补丁,升级杀毒软件及病毒库。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。